|

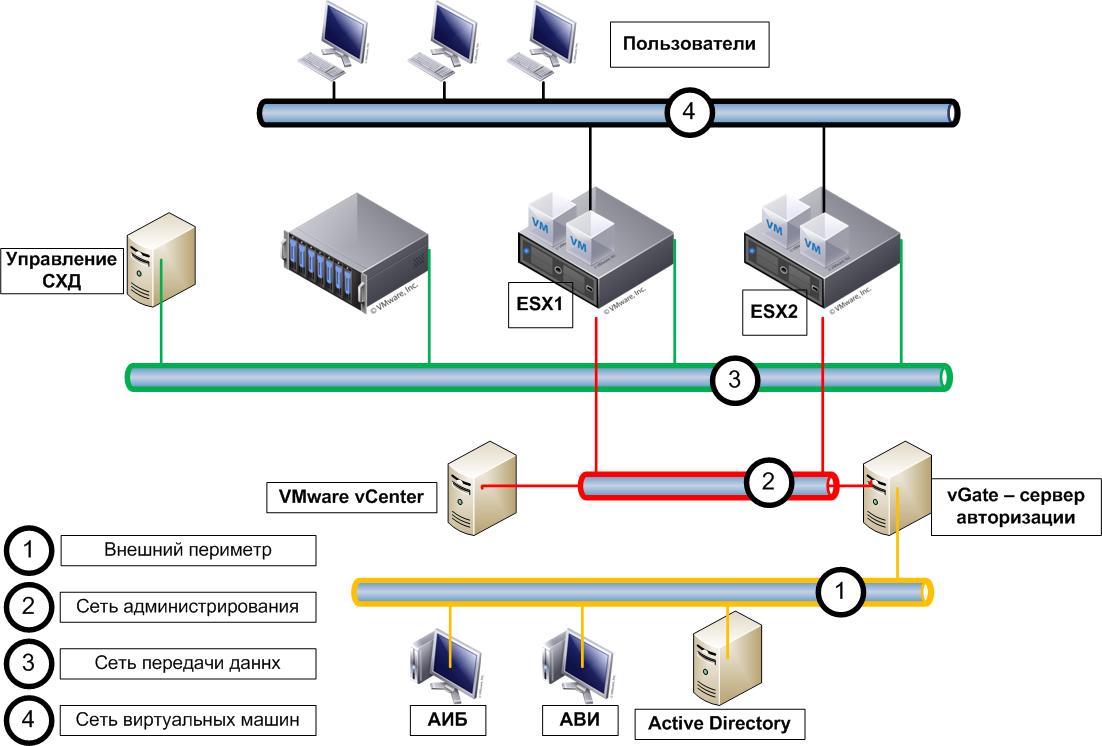

Архитектура vGate В самом простом своем варианте архитектура виртуальной инфраструктуры с применением продукта vGate представлена на картинке. |

|

|

|

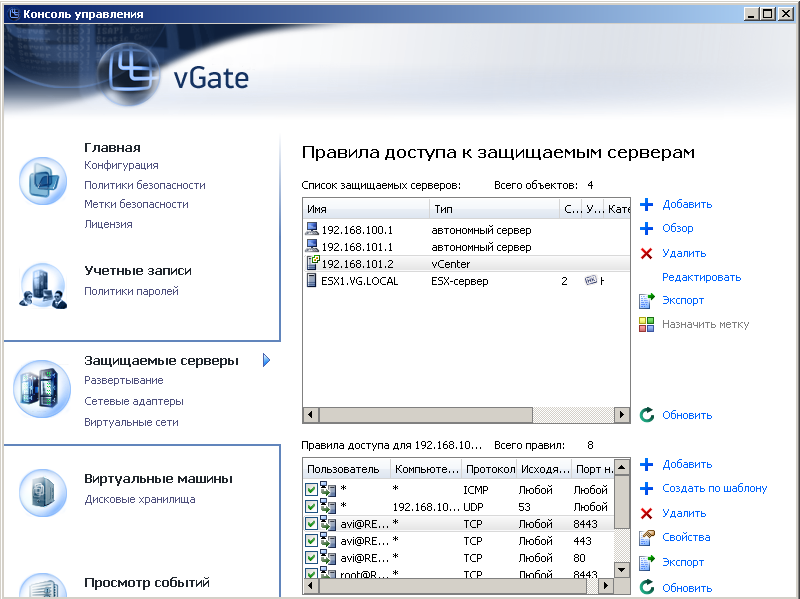

Вся инфраструктура разделена на 4 подсети. 1 – Внешний периметр сети администрирования – здесь располагается рабочее место администратора информационной безопасности (АИБ) и администратора виртуальной инфраструктуры (АВИ). Также по необходимости здесь можно разместить сервер с доменными службами(AD, DNS) 2 – Защищенная сеть администрирования – в этой сети находится VMware vCenter server и сервера ESX, которыми через него управляет АВИ 3 – Сеть передачи данных – предназначена для трафика между серверами ESX и системой хранения данных и для трафика функций vSphere высокая доступность (HA), непрерывная доступность (FT), для миграции виртуальных машин (vMotion). 4 – Сеть виртуальных машин – отдельный сегмент, в котором уже работают виртуальные машины и пользователи. vGate правила доступа Как видно на картинке, vGate сервер авторизации контролирует весь трафик, проходящий из сети 1 в сеть номер 2. Он является своего рода фаерволом «заточенным» под инфраструктуру VMware vSphere и на нем АИБ создает различные правила из шаблона:

|

|

|

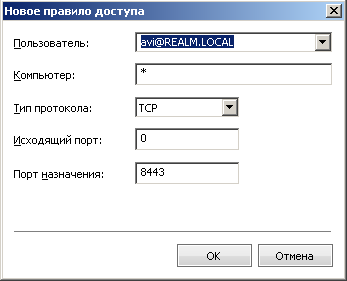

Правила также могут быть созданы вручную. В каждом правиле необходимо будет указать:

|

|

|

|

Добавляя правила, можно настроить контролируемый АИБ доступ, который будет поддерживать все функции необходимые АВИ для успешного администрирования. vGate пользователи Необходимо создать учетную запись для каждого АИБ и АВИ, которые будут принимать участие в управлении виртуальной инфраструктурой. Эти учетные записи будут необходимы при подключения АИБ к консоли администрирования vGate со своего рабочего места. А при создании правил на vGate сервере в нем нужно будет указать учетную запись АВИ, для которого это правило создается. vGate агенты Агенты аутентификации vGate ставятся на серверы и рабочие станции внешней сети администрирования из дистрибутива поставки. После установки агент позволяет подключиться к серверу vGate, аутентифицироваться на нем под существующим пользователем vGate. После этого начинают работать правила vGate для этого пользователя (АИБ может подключиться к vGate через консоль управления, АВИ может подключиться к vCenter и к ESX Service console) Компонент защиты vCenter устанавливается на работающий сервер vCenter из дистрибутива vGate и позволяет реализовать функционал vGate, речь о котором пойдет ниже. После установки компонента защиты vCenter в консоли vGate в списке защищаемых серверов появляются все ESX хосты. На них устанавливается агент ESX непосредственно из консоли vGate. На этом установка агентов закончена, можно приступать к конфигурированию. vGate функционал Функционал сервера vGate не ограничивается созданием правил доступа на уровне сети, если бы это было так, то нам достаточно было бы установить простейший Firewall. В vGate назначаются категории конфиденциальности. Зачем это нужно? В виртуальной инфраструктуре могут храниться и обрабатываться данные, имеющие разные категории конфиденциальности

|

|

|

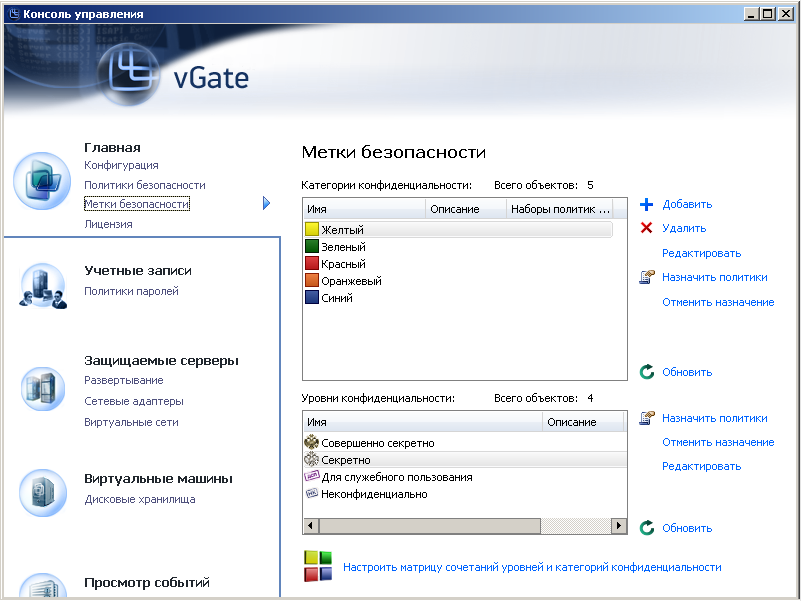

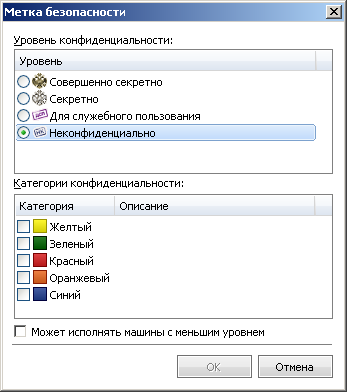

Виртуальной инфраструктуре на одном сервере ESX легко могут оказаться две виртуальные машины, обрабатывающие данные разных категорий конфиденциальности. Данные могут располагаться на одном LUN системы хранения данных. Данные могут оказаться доступны всем АВИ, у которых есть доступ к vCenter и т.д. Чтобы этого избежать и держать под контролем данные и доступ к ним, АИБ должен будет через консоль vGate назначить метки категорий конфиденциальность объектам инфраструктуры:

Приведу пример, как эти метки работают. Виртуальная машина с меткой «Секретно» не сможет запуститься на ESX сервере с меткой «Для служебного пользования». АВИ с меткой «Не конфиденциально» не сможет выполнять никаких действий с ВМ с меткой «Секретно» и с ее данными на СХД тоже. |

|

|

Выводы Внедрение vGate потребует существенного изменения архитектуры локальной сети, планирования контроля доступа, работ по разделению ресурсов. Хочу заметить, что продукта vGate не достаточно для прохождения вашей информационной системой аттестации в соответствии с ФЗ 152 «О персональных данных». Для сети виртуальных машин необходимы свои средства защиты. |